SOC Level 1 > Cyber Defence Frameworks > MITRE

Task 1

Introduction

- Read the above.

No answer needed

Task 2

Basic Terminology

- Read the above.

No answer needed

Task 3

ATT&CK® Framework

- Besides Blue teamers, who else will use the ATT&CK Matrix? (Red Teamers, Purpe Teamers, SOC Managers?)

Además de los integrantes del Blue Team, ¿quién más utilizará la Matriz ATT&CK? (¿Red Team, Purple Team, gerentes del SOC?)

Red Teamers

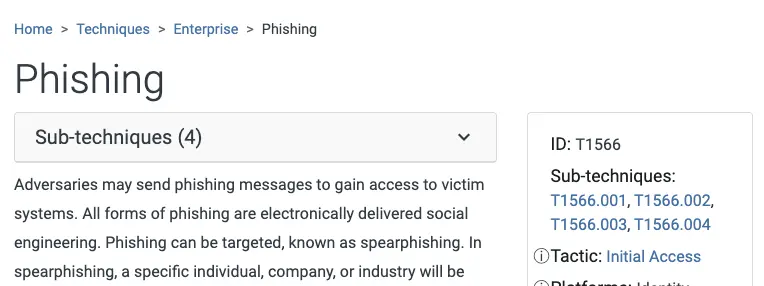

- What is the ID for this technique?

¿Cuál es el ID de esta técnica?

Siguiendo la página de attack.mitre.org para la técnica Phising encontramos que el ID es el T1566

T1566

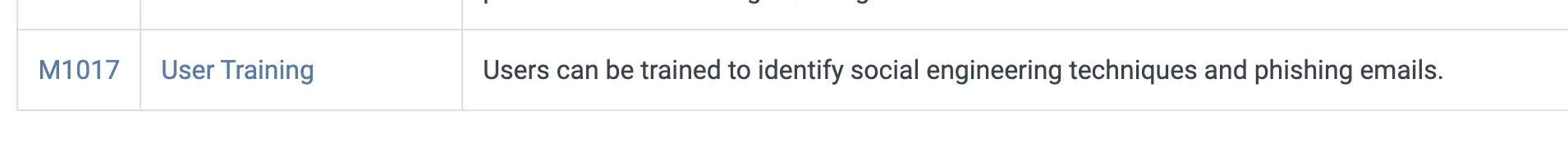

- Based on this technique, what mitigation covers identifying social engineering techniques?

Según esta técnica, ¿qué mitigación abarca la identificación de técnicas de ingeniería social?

En la misma página para la técnica Phising en la sección Mitigations encontramos la respuesta a esta pregunta

User Training

- What are the data sources for Detection? (format: source1,source2,source3 with no spaces after commas)

¿Cuáles son las fuentes de datos para la detección? (formato: fuente1,fuente2,fuente3 sin espacios después de las comas)

En la misma página para la técnica Phising en la sección Detection encontramos la respuesta a esta pregunta

Application Log,File,Network Traffic

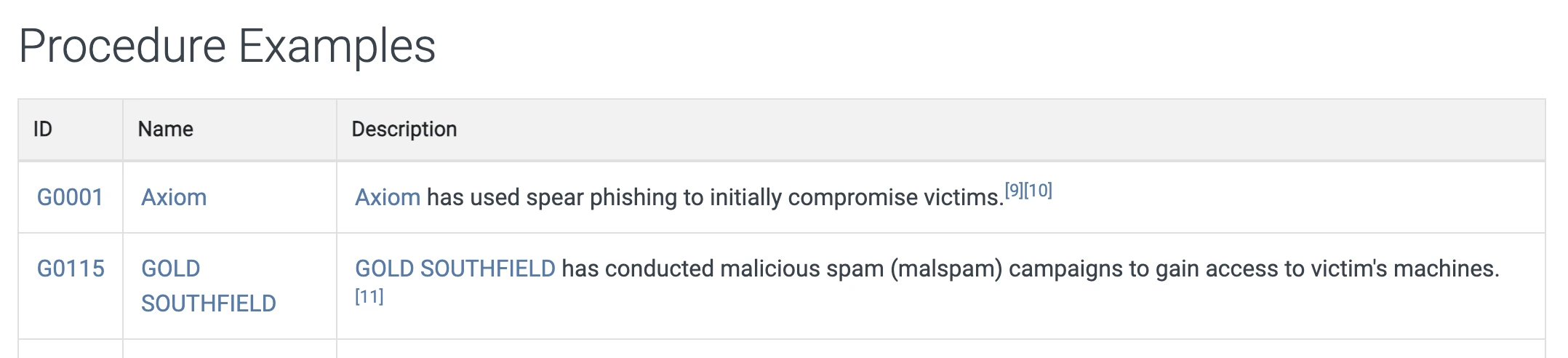

- Which are the first two groups to have used spear-phishing in their campaigns? (format: group1,group2)

¿Cuáles son los dos primeros grupos que utilizaron spear-phishing en sus campañas? (formato: grupo1,grupo2)

En la misma página para la técnica Phising en la sección Procedure Examples encontramos la respuesta a esta pregunta

Axiom,Gold SOUTHFIELD

- Based on the information for the first group, what are their associated groups?

Según la información del primer grupo, ¿cuáles son los grupos asociados a este?

En la página del grupo Axiom en la sección Associated Group Descriptions encontramos la respuesta a esta pregunta

Group 72

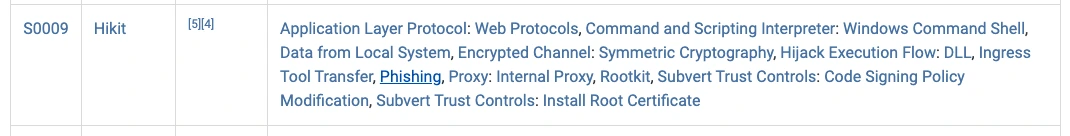

- What software is associated with this group that lists phishing as a technique?

¿Qué software está asociado a este grupo que incluye el phishing como una de sus técnicas?

En la página del grupo Axiom en la sección Software encontramos la respuesta a esta pregunta

Hikit

- What is the description for this software?

¿Cuál es la descripción de este software?

En la página del software Hikit encontramos la respuesta a esta pregunta

Hikit is malware that has been used by Axiom for late-stage persistence and exfiltration after the initial compromise.

- This group overlaps (slightly) with which other group?

¿Con qué otro grupo se superpone (ligeramente) este grupo?

En la página del grupo Axiom encontramos la respuesta a esta pregunta

Winnti Group

- How many techniques are attributed to this group?

¿Cuántas técnicas se atribuyen a este grupo?

En la página del software Hikit en la sección Techniques Used encontramos la respuesta a esta pregunta

15

Task 4

CAR Knowledge Base

- What tactic has an ID of TA0003?

¿Qué táctica tiene el ID TA0003?

Revisando en primer instancia la página de CAR-2020-09-001: Scheduled Task - FileAccess en la sección Tactics encontramos 4 tácticas (Execution, Persistence, Privilege Escalation). Explorando una por una, encontramos que la táctica con el ID TA0003 es Persistence

Persistence

- What is the name of the library that is a collection of Zeek (BRO) scripts?

¿Cuál es el nombre de la biblioteca que es una colección de scripts de Zeek (BRO)?

En la página principal en la sección Analytic Source Code Libraries encontramos la respuesta a esta pregunta.

BZAR

- What is the name of the technique for running executables with the same hash and different names?

¿Cuál es el nombre de la técnica para ejecutar archivos ejecutables con el mismo hash pero con nombres diferentes?

En la lista analítica buscamos el término “hash” y podremos encontrar la respuesta a esta pregunta.

Masquerading

- Examine CAR-2013-05-004, besides Implementations, what additional information is provided to analysts to ensure coverage for this technique?

Examina CAR-2013-05-004; además de las implementaciones, ¿qué información adicional se proporciona a los analistas para garantizar la cobertura de esta técnica?

En la página del CAR-2013-05-004 en la última sección encontramos respuesta a esta pregunta.

Unit Tests

Task 5

MITRE ENGAGE

- Under Prepare, what is ID SAC0002?

En la fase de Preparar (Prepare), ¿cuál es el ID SAC0002?

En la página MITRE Engage en la sección Prepare encontramos respuesta a esta pregunta.

Persona Creation

- What is the name of the resource to aid you with the engagement activity from the previous question?

¿Cuál es el nombre del recurso que te ayuda con la actividad de involucramiento de la pregunta anterior?

En las herramientas buscamos el término “persona” y podremos encontrar la respuesta a esta pregunta.

Persona Profile Worksheet

- Which engagement activity baits a specific response from the adversary?

¿Qué actividad de involucramiento provoca una respuesta específica por parte del adversario?

Revisando el Engage Handbook en la página 21, sección 3.3.4 encontramos la respuesta

Lures

- What is the definition of Threat Model?

¿Cuál es la definición de Modelo de Amenazas (Threat Model)?

A risk assessment that models organizational strengths and weaknesses

Task 6

MITRE D3FEND

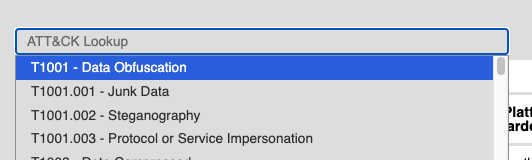

- What is the first MITRE ATT&CK technique listed in the ATT&CK Lookup dropdown?

¿Cuál es la primera técnica de MITRE ATT&CK que aparece en la lista desplegable de búsqueda de ATT&CK (ATT&CK Lookup)?

En la página D3fend MITRE al hacer click en ATT&CK Lookup encontramos la respuesta a la pregunta.

Data Obfuscation

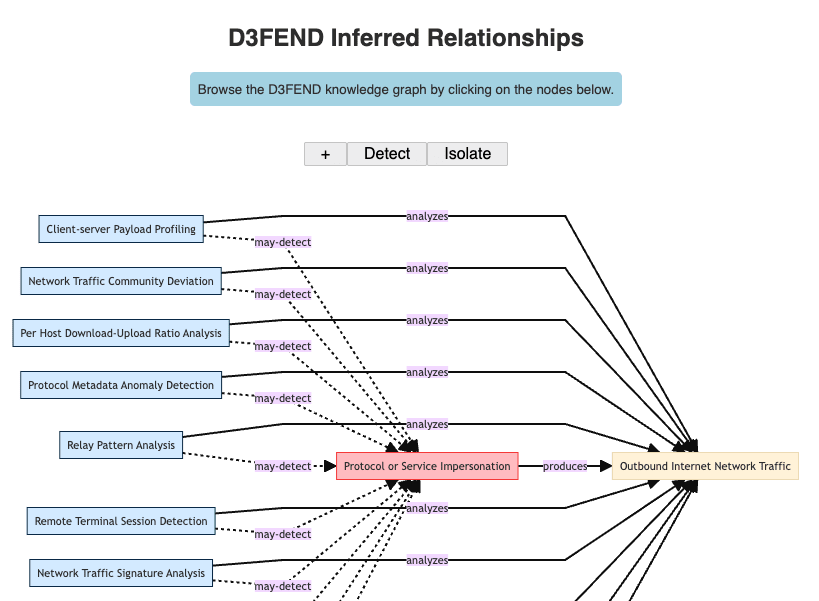

- In D3FEND Inferred Relationships, what does the ATT&CK technique from the previous question produce?

En las Relaciones Inferidas de D3FEND, ¿qué produce la técnica de ATT&CK mencionada en la pregunta anterior?

En el diagrama de la página Protocol or Service Impersonation - T1001.003 encontramos la respuesta.

Outbound Internet Network Traffic

Task 7

ATT&CK® Emulation Plans

- In Phase 1 for the APT3 Emulation Plan, what is listed first?

¿Qué se menciona primero en la Fase 1 del Plan de Emulación de APT3?

En la página Adversary Emulation Plans en el diagrama APT 3 Emulation Plan encontramos la respuesta a esta pregunta

C2 Setup

- Under Persistence, what binary was replaced with cmd.exe?

En la categoría de Persistencia, ¿qué binario fue sustituido por cmd.exe?

En la página 24 sección 3.2.1.3 Persistence del manual APT3_Adversary_Emulation_Plan encontramos la respuesta a esta pregunta

sethc.exe

- Examining APT29, what C2 frameworks are listed in Scenario 1 Infrastructure? (format: tool1,tool2)

Al examinar APT29, ¿qué frameworks de Comando y Control (C2) se mencionan en la Infraestructura del Escenario 1? (formato: herramienta1,herramienta2)

En la página APT29 Emulation Plan Scenario 1 en la sección Emulation Team Infrastructure encontramos la respuesta a esta pregunta

Pupy,Metasploit Framework

- What C2 framework is listed in Scenario 2 Infrastructure?

¿Qué framework de Comando y Control (C2) se menciona en la Infraestructura del Escenario 2?

En la página APT29 Emulation Plan Scenario 2 en la sección Emulation Team Infrastructure encontramos la respuesta a esta pregunta

PoshC2

- Examine the emulation plan for Sandworm. What webshell is used for Scenario 1? Check MITRE ATT&CK for the Software ID for the webshell. What is the id? (format: webshell,id)

Examina el plan de emulación para Sandworm. ¿Qué webshell se utiliza en el Escenario 1? Consulta MITRE ATT&CK para obtener el ID de software del webshell. ¿Cuál es el ID? (formato: webshell,id)

P.A.S.,S0598

Task 8

ATT&CK® and Threat Intelligence

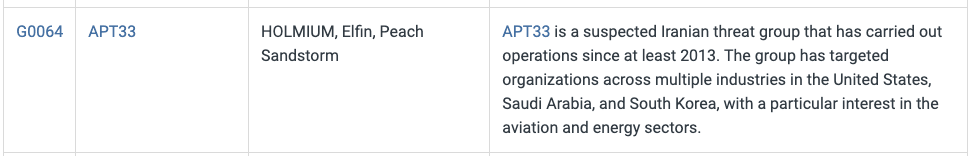

- What is a group that targets your sector who has been in operation since at least 2013?

¿Cuál es un grupo que apunta a tu sector y ha estado en operación desde al menos 2013?

En la página MITRE ACC&CK Groups encontramos la respuesta a la pregunta.

APT33

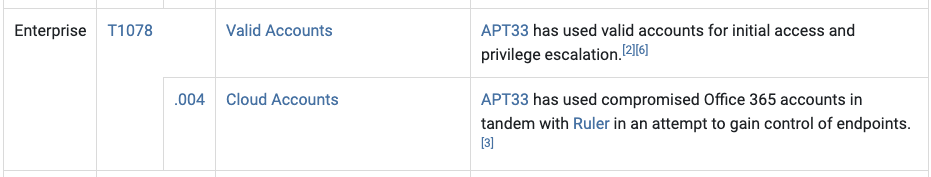

- As your organization is migrating to the cloud, is there anything attributed to this APT group that you should focus on? If so, what is it?

A medida que tu organización migra a la nube, ¿hay algo atribuido a este grupo APT en lo que deberías enfocarte? Si es así, ¿qué es?

Examinando las técnicas usadas por este grupo G0064 encontramos la respuesta a la pregunta.

Cloud Accounts

- What tool is associated with the technique from the previous question?

¿Qué herramienta está asociada con la técnica mencionada en la pregunta anterior?

En la técnica Cloud Accounts usadas por este grupo G0064 encontramos la respuesta a la pregunta.

Ruler

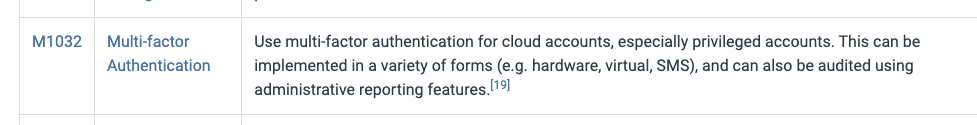

- Referring to the technique from question 2, what mitigation method suggests using SMS messages as an alternative for its implementation?

En referencia a la técnica de la pregunta 2, ¿qué método de mitigación sugiere el uso de mensajes SMS como alternativa para su implementación?

En la técnica Cloud Accounts en la sección Mitigations encontramos la respuesta a esta pregunta

Multi-factor Authentication

- What platforms does the technique from question #2 affect?

¿Qué plataformas se ven afectadas por la técnica mencionada en la pregunta número 2?

En la técnica Cloud Accounts en la sección principal encontramos la respuesta a esta pregunta

IaaS, Identity Provider, Office Suite, SaaS

Task 9

Conclusion

- Read the above

No answer needed