Task 1

Challenge

- What is the first flag you receive after successfully detecting sample1.exe?

¿Cuál es la primera bandera que recibes después de detectar exitosamente sample1.exe?

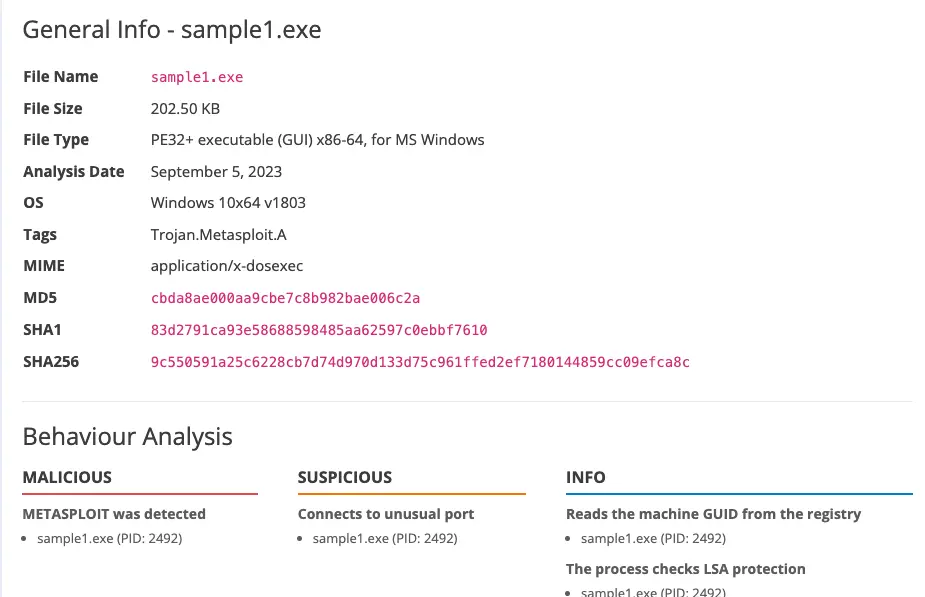

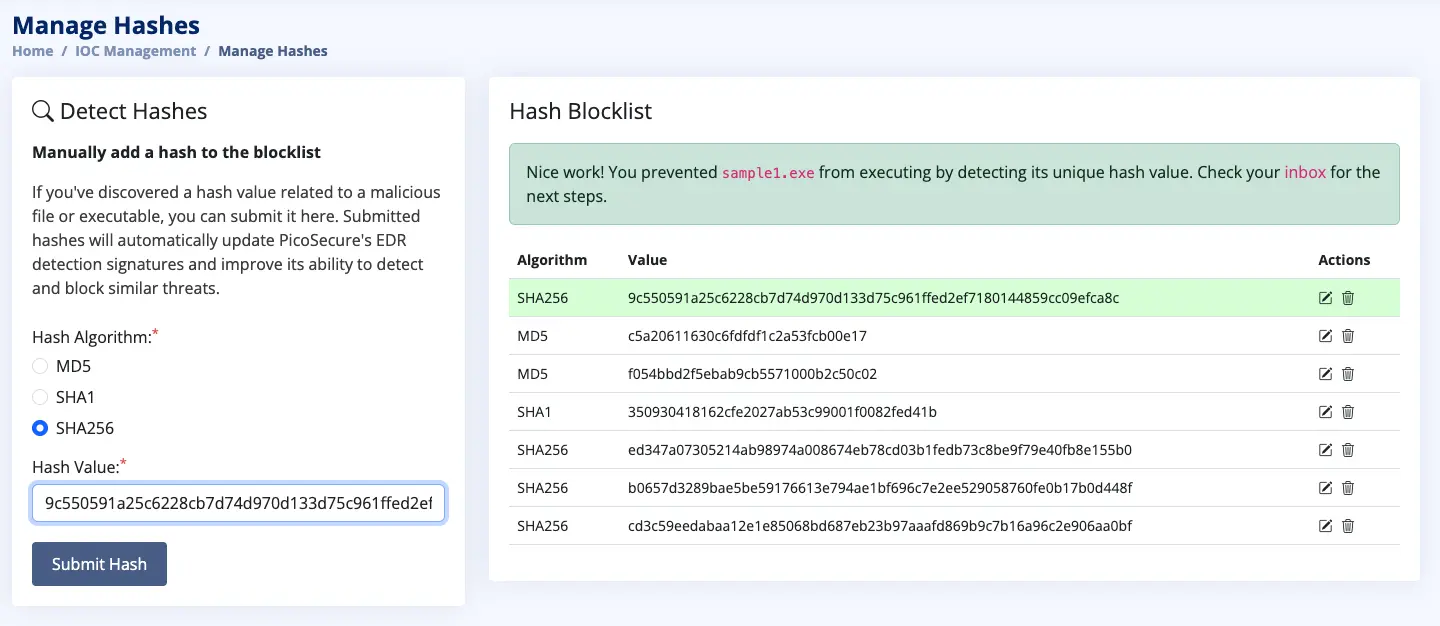

Paso 1: Después de analizar el sample1.exe con ayuda de Malware SandBox copiamos el hash SHA256

Paso 2: Una vez identificado el hash lo agregamos a la lista de bloqueo.

THM{f3cbf08151a11a6a331db9c6cf5f4fe4}

- What is the second flag you receive after successfully detecting sample2.exe?

¿Cuál es la segunda bandera que recibes después de detectar exitosamente sample2.exe?

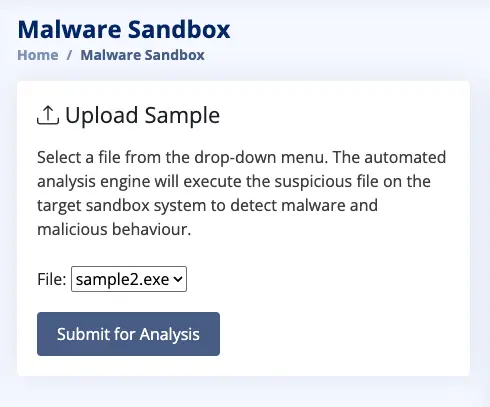

Paso 1: Con ayuda de Malware SandBox analizamos el sample2.exe

Paso 2: Identificamos en la actividad de la red del malware que hace peticiones a una IP sospechosa.

Paso 3: Agregamos una regla de firewall de deniegue las solicitudes a la IP sospechosa.

THM{2ff48a3421a938b388418be273f4806d}

- What is the third flag you receive after successfully detecting sample3.exe?

¿Cuál es la tercera bandera que recibes después de detectar exitosamente sample3.exe?

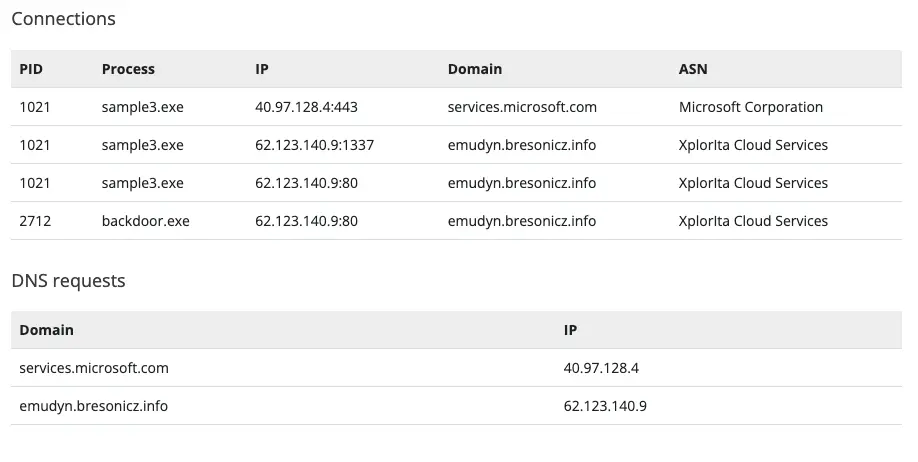

Paso 1: Después de analizar el reporte generado por Malware SandBox para el malware sample3.exe notamos como este hace peticiones a IP’s de un dominio en particular.

Paso 2: Agregamos una regla DNS que deniegue las peticiones a cualquier IP de dicho dominio

THM{4eca9e2f61a19ecd5df34c788e7dce16}

- What is the fourth flag you receive after successfully detecting sample4.exe?

¿Cuál es la cuarta bandera que recibes después de detectar exitosamente sample4.exe?

Paso 1: Después de analizar el reporte generado por Malware SandBox para el malware sample4.exe notamos que hace modificaciones al registro deshabilitando la monitoreo en tiempo real

Paso 2: Agregamos una regla que detecte las modificaciones a dicho registro.

THM{c956f455fc076aea829799c0876ee399}

- What is the fifth flag you receive after successfully detecting sample5.exe?

¿Cuál es la primera bandera que recibes después de detectar exitosamente sample5.exe?

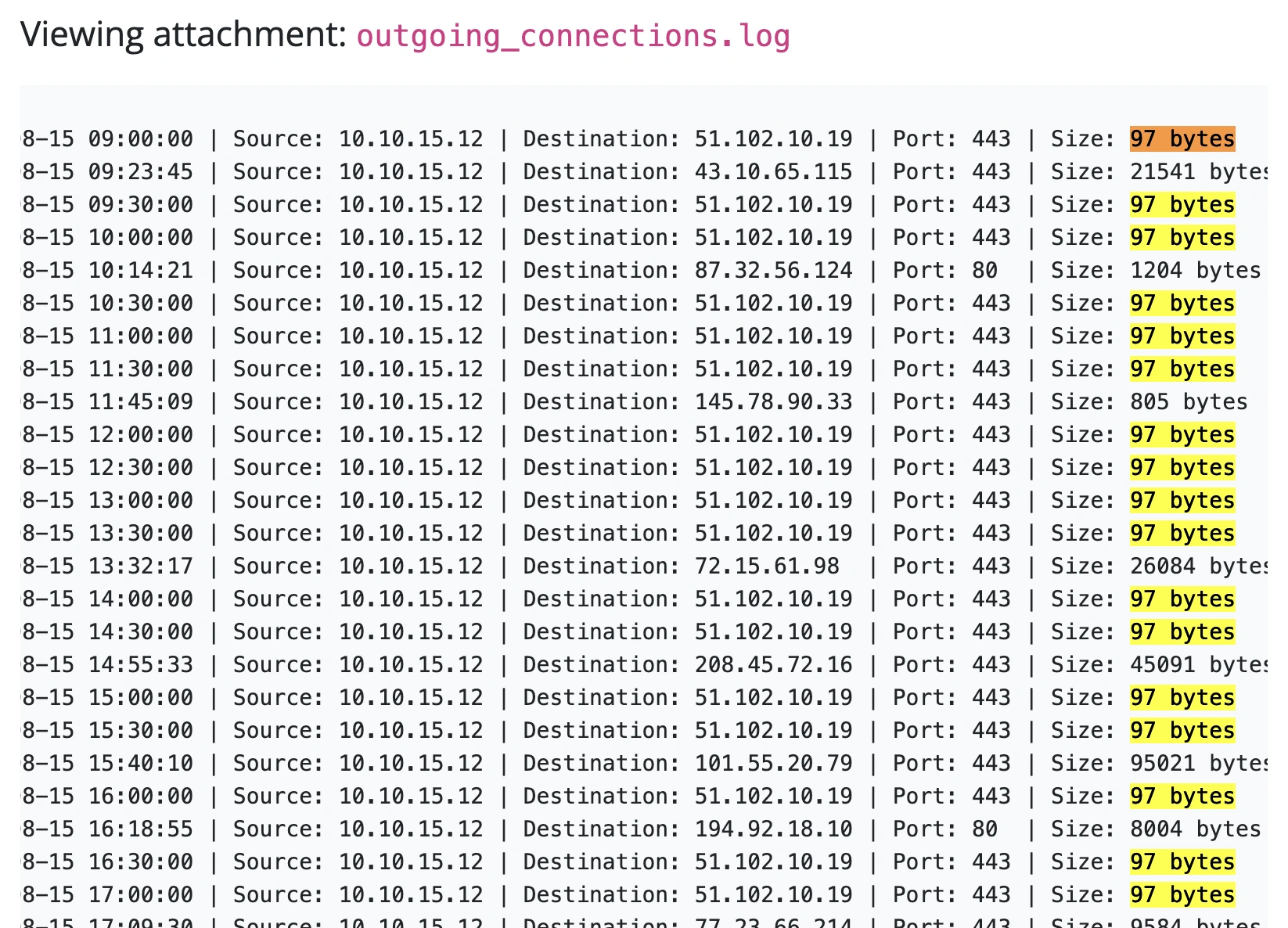

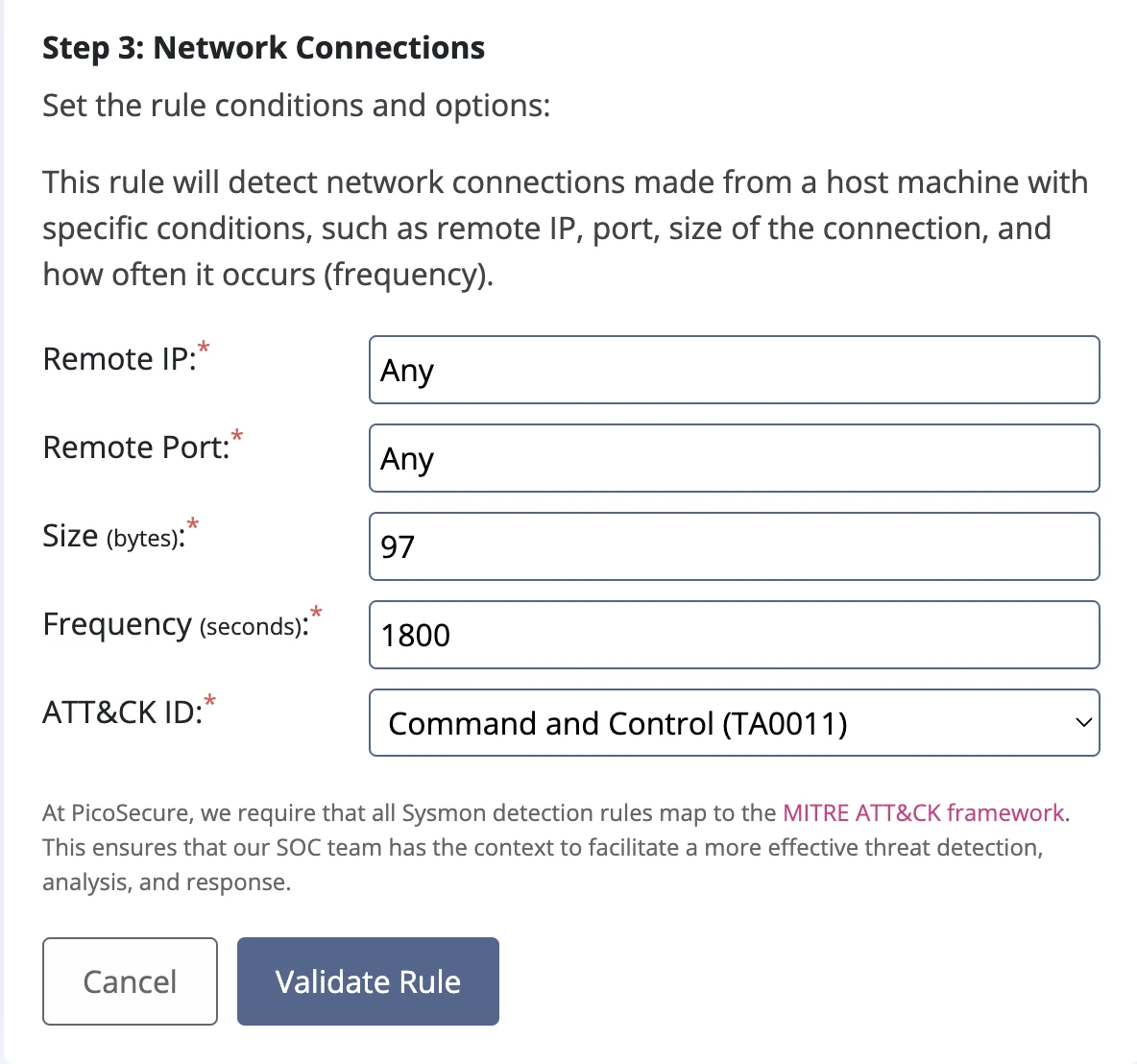

Paso 1: Después de analizar el log adjunto en el correo, podemos notar un patrón en las peticiones hechas por el equipo infectado.

Paso 2: Agregamos una regla que detecte las conexiones que cumplan con dicho patrón.

THM{46b21c4410e47dc5729ceadef0fc722e}

- What is the final flag you receive from Sphinx?

¿Cuál es la bandera final que recibes de Sphinx?

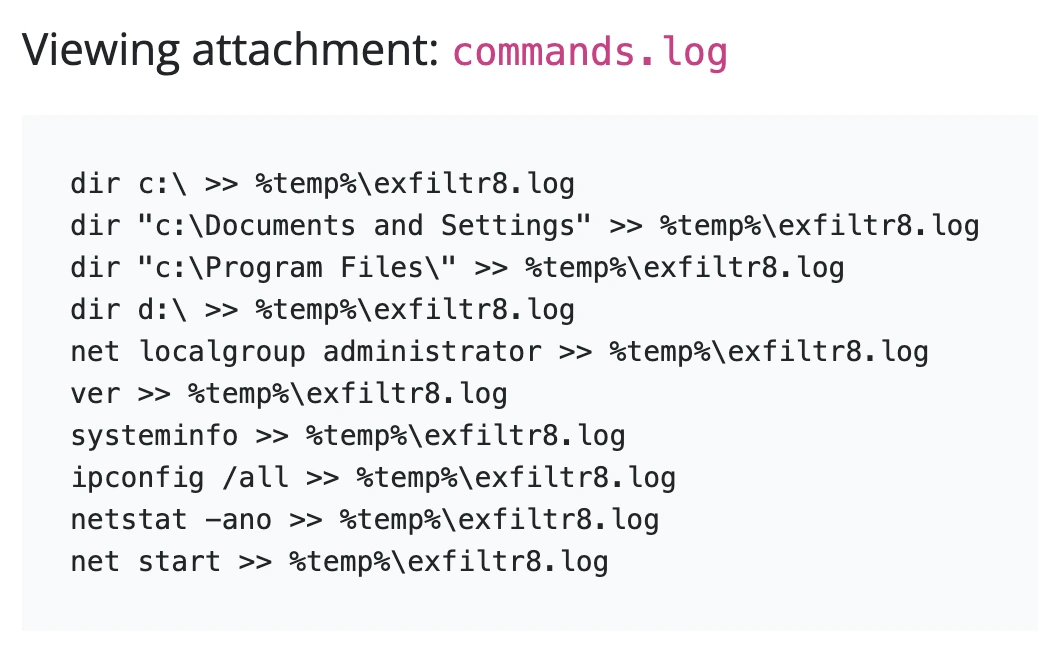

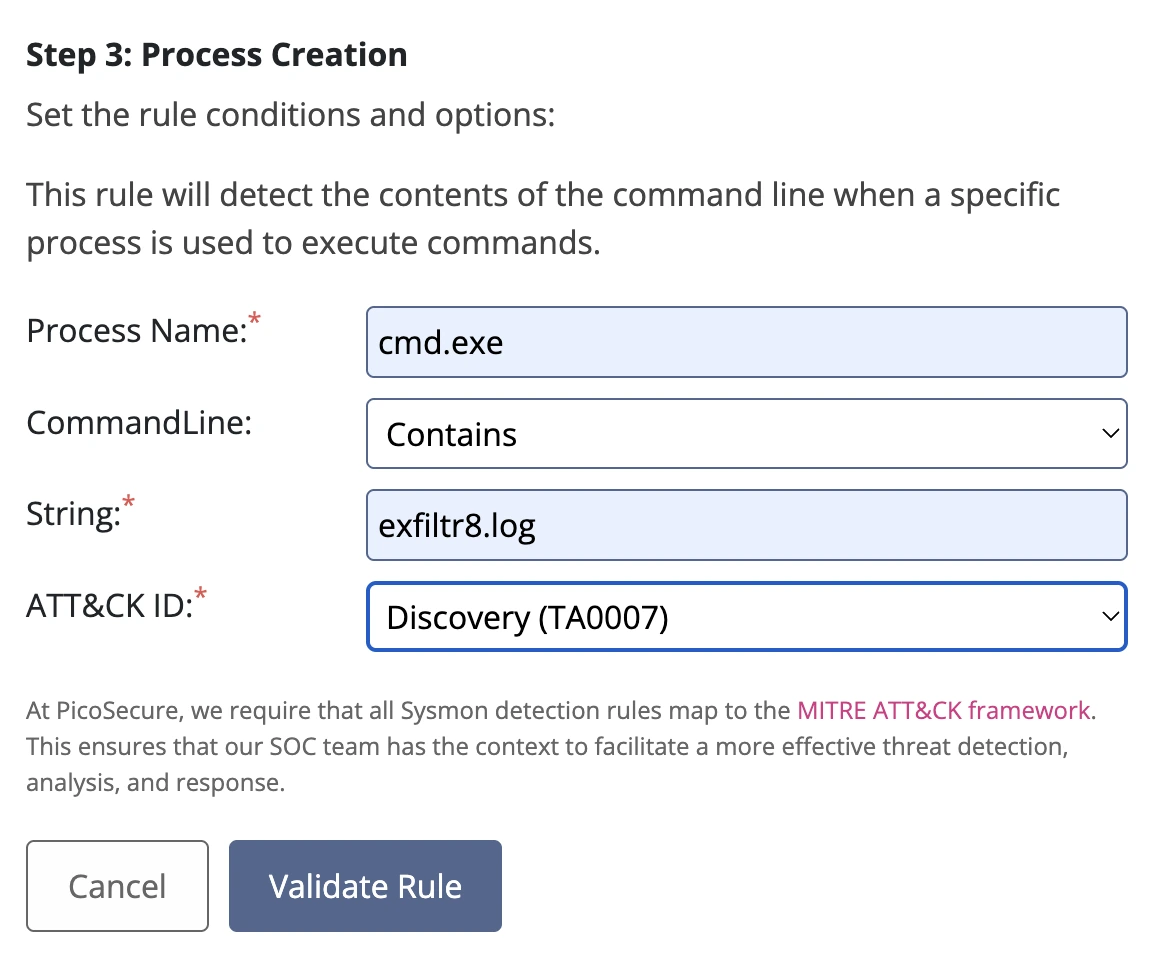

Paso 1: Después de analizar el log adjunto en el correo, podemos notar que el malware ejecuta cierto comandos cuya salida redirige al archivo exfiltr8.log.

Paso 2: Agregamos una regla que detecte las ejecuciones del cmd que contengan la palabra exfiltr8.log.

THM{c8951b2ad24bbcbac60c16cf2c83d92c}